L’application Android Insecure Bank

L’application Android-InsecureBank permet au développer d’analyser le code derrière plusieurs vulnérabilités logicielles possibles lors du développement d’une application mobile Android.

- https://github.com/dineshshetty/Android-InsecureBankv2

Vulnerable Android application for developers and security enthusiasts to learn about Android insecurities - http://www.androidpentesting.com/2013/12/pentesting-android-applications-part-2.html

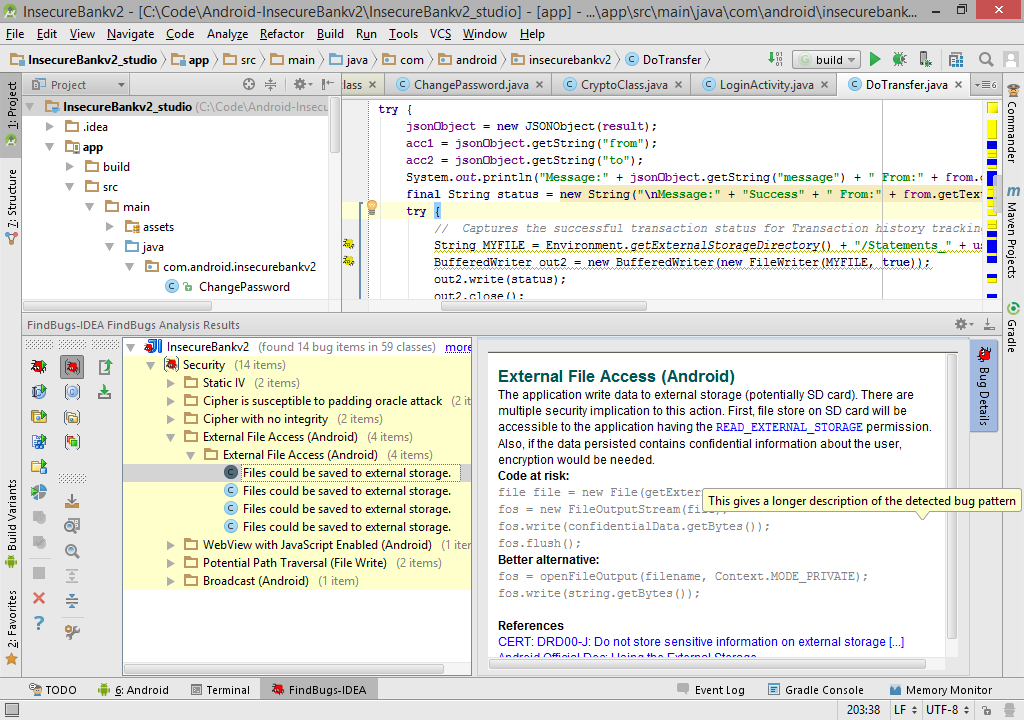

L’application Find Security Bugs

Find Security Bugs analyse votre code et repère les vulnérabilités potentielles. Elle propose aussi des solutions afin de régler ces vulnérabilités.

http://find-sec-bugs.github.io/

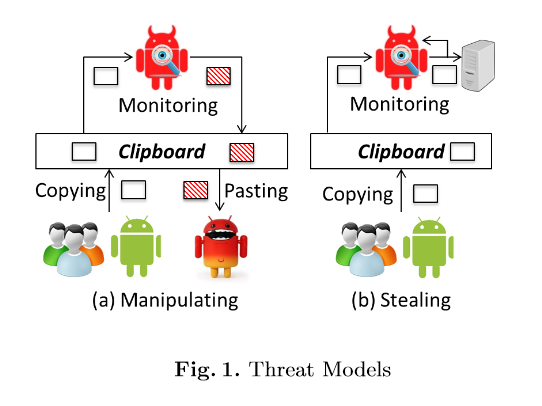

Attaque sur le presse papier (clipboard)

Attacks on Android Clipboard (PDF)

Présentation de Marie-Claire

http://fr.slideshare.net/MarieClaireWillig

Lien ver OWASP.org

- OWASP – The free and open software security community

https://www.owasp.org/

Des détails cruciaux à prendre en compte pendant le développement mobile. Pour des agences comme la nôtre, on utiliser autant d’outils que possible, et les tests se multiplient pendant le développement d’une application pour un client. Mais qu’en est-il pour les applis à télécharger sur les boutiques et autres stores? Quelle garantie les utilisateurs ont-ils sur ces types de protection?

Très bonne question. En fait, les utilisateurs installent souvent des applis avec vulnérabilités sans le savoir. Les recherches de François Gagnon, du Cégep de Sainte-Foy, démontrent que plusieurs applications utilisent mal le protocole HTTPS. Ce qui rend vulnérable les données échangées entre l’application mobile et le serveur. Voici un complément :

https://www.researchgate.net/publication/285579539_AndroSSL_A_Platform_to_Test_Android_Applications_Connection_Security

Vos commentaires sont toujours appréciés.

Bonjour,

merci votre réponse et surtout pour le complément d’information. J’ai pu avoir le document de François Gagnon. L’autre lien n’existe plus. En tout cas j’ai l’essentiel.

Merci beaucoup!

Tout le plaisir est pour moi! Merci de votre participation au site.