Sécurité Web

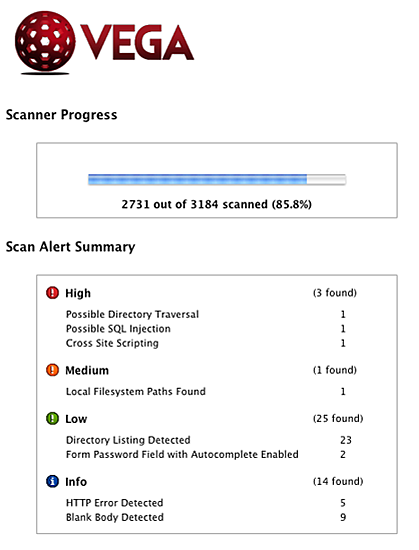

À tous les jours, des milliers de failles informatique sont exploitées. Comment se protéger des utilisateurs malveillants? Plusieurs outils comme VEGA existent pour aider les développeurs à identifier les failles connues sur un site Web.

VEGA security analyser

Catégories : Sécurité, Application Web, Scanner

http://subgraph.com/products.html#

Compatibilité : Mac OS, Linux et Windows

Développé à Montréal, VEGA est un outil d’analyse pour la sécurité des sites Web.

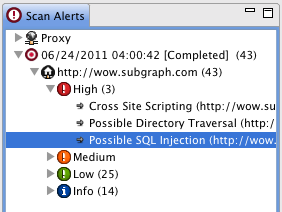

Il vient aussi avec un Proxy qui enregistre toutes les requêtes échangées entre le navigateur et le client. La puissance du Proxy réside dans le fait que ces requêtes peuvent être forgées (modifiées).

L’API permet de facilement développer de nouveaux modules pour identifier de nouvelles failles de sécurité. L’API est accessible grâce au langage JavaScript (technologie Rhino par Mozilla). Supporte aussi la librairie jQuery. En gros, les modules analysent la chaîne de la Réponse HTTP et y appliquent des règles et expressions régulières.

Pour lancer une analyse, il faut passer par l’interface graphique basée sur Eclipse. Le lancement d’une analyse par la ligne de commande est sur la todo list.

MODULES de sécurité Web existants

- Cross Site Scripting (XSS)

- SQL Injection

- Directory Traversal

- URL Injection

- Error Detection

- File Uploads

- Sensitive Data Discovery

SKIPFISH

Catégorie : Sécurité, Scanner

http://code.google.com/p/skipfish/

OS : Linux, FreeBSD, MacOS X, et Windows (Cygwin)

Outil automatisé de vérification de sécurité d’une application Web. Développé en C optimisé pour les requêtes HTTP. Peut facilement supporter 2000 requêtes par seconde.

NIKTO

Catégorie : Sécurité, Serveur Web, Scanner, Sécurité

http://cirt.net/nikto2

Nikto est un logiciel open source (GPL) qui permet de scanner des serveurs web pour failles de sécurité (fichiers dangereux, identification de Web server utilisé).

DirBuster

Catégorie : Sécurité

http://sourceforge.net/projects/dirbuster/

DirBuster est une application multi-thread développée en Java et conçue pour découvrir les dossiers ouverts et les noms de fichiers sur votre serveur Web. La méthode utilisée est lebrute force.

Répondre

Want to join the discussion?Feel free to contribute!