Kali Linux est une distribution Gnu – Linux consacrée à la sécurité. Elle est gratuite et activement maintenue. Comme Ubuntu, elle est basée sur la distribution Debian (apt-get). Elle est chargée à bloc avec plus de 300 outils pour le hacker en vous.

Cette distribution peut être utilisée dans le but de voler, détruire et corrompre des documents électroniques d’un ordinateur cible. Par contre, dans le cadre de cette introduction à Kali, ces outils devront être utilisés dans une perspective éthique. On parle donc de Piratage Éthique (Ethical Hacking). On voudra tester et découvrir les failles existantes afin de les colmater et ainsi augmenter la sécurité de nos systèmes.

Tutoriel vidéo du Piratage étique avec Kali

Plus de tutoriels sur le piratage éthique

sur chaîne Youtube Atomrace

Exploiter la faille XSS

Visitez la chaîne Youtube Atomrace

Voler un cookie de session

Autres tutoriels sur la chaîne Youtube Atomrace

FTP Sniffing avec Wireshark

Piratage éthique sur Youtube Atomrace

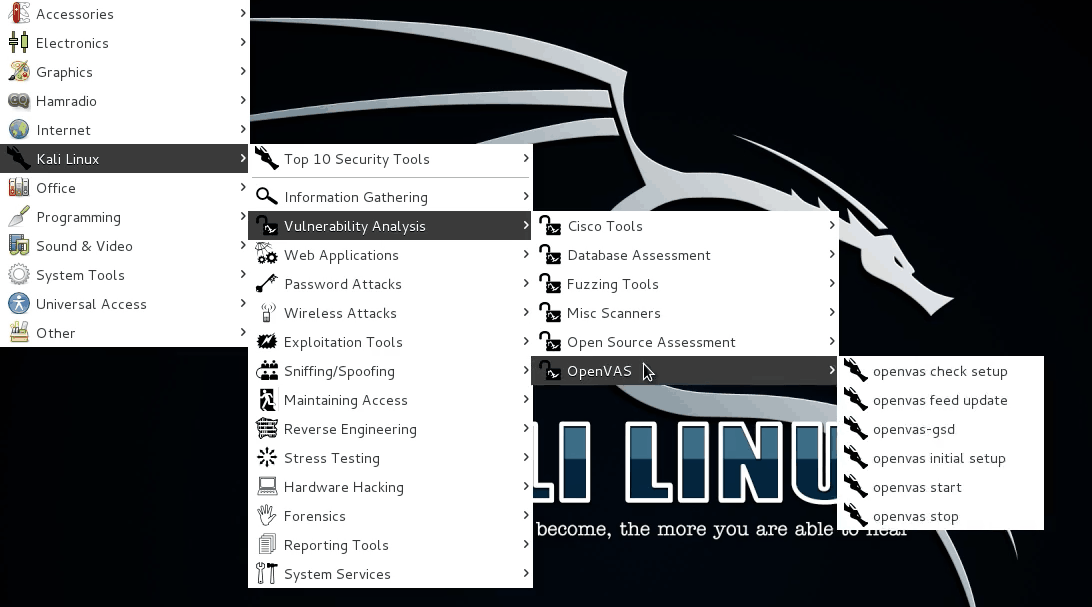

Catégories des outils de Kali

L’objectif est donc de se familiariser avec les outils de Kali Linux séparés dans les catégories suivantes :

- Reconnaissance (Information Gathering)

- Analyse des vulnérabilités (Vulnerability Analysis)

- Attaque d’un réseau sans-fil (Wireless Attacks)

- Application Web (Web Applications)

- Outils d’exploitation (Exploitation Tools)

- Analyse criminelle (Forensics Tools)

- Outils de stress (Stress Testing)

- Analyse réseau et forge de trafic réseau (Sniffing & Spoofing)

- Persistance de l’accès (Maintaining Access)

- Ingénierie inverse (Reverse Engineering)

- Piratage matériel (Hardware Hacking)

La liste complète des outils de Kali Linux : https://tools.kali.org/tools-listing

Enfiler votre chapeau blanc…

et débutons le cours de piratage éthique.

Installation de Kali Linux

Afin d’installer et configurer Kali Linux efficacement, il est proposé d’utiliser une machine virtuelle. Offensive Security, la compagnie derrière Kali, vous offre des images pour VirtualBox et VMware.

Télécharger la machine virtuelle Kali Linux (1 GO à 4 GO) à l’adresse suivante :

Mot de passe par défaut

Les accès par défaut sont les suivants :

Nom d’utilisateur : root

Mot de passe : toor

Il est donc conseillé de modifier le mot de passe avec la commande suivante :

$ passw

Root

L’utilisateur par défaut de Kali Linux étant root, il n’est pas recommandé de l’utiliser comme système d’exploitation principal. Si vous le voulez vraiment, il est recommandé de créer un nouvel utilisateur ayant moins de privilèges et de l’utiliser pour vos activités quotidiennes. L’application sux (sudo apt-get install sux) pourrait aussi être utilisée afin de lancer les programmes avec un utilisateur non-root.

Installer les additions d’invités pour VirtualBox

Les Guests Additions de VirtualBox permettent d’améliorer l’expérience utilisateur. Une fois installées, vous pourrez partager des dossiers entre la machine virtuelle et le système d’exploitation invité. Vous profiterez d’une meilleure résolution d’écran et de plusieurs autres avantages.

Si ce n’est pas déjà fait, procédez à l’installation :

Mise à jour de Kali

Il est toujours recommandé de lancer une mise à jour du système nouvellement installé.

Étapes proposées :

- Assurez-vous que l’accès au réseau est possible (ping yahoo.com).

- Créez une image (snapshot) de votre machine virtuelle.

- Exécutez la mise à jour du système Kali :

$ apt-get update

$ apt-get upgrade

Outils de Kali Linux

Une fois votre environnement bien configuré, prenez connaissance des outils grâce au menu principal. Vous y découvrirez les grandes catégories présentées en introduction.

Exemples d’exécution d’outils

Lance l’analyse des ports ouverts sur la machine cible

$ nmap

Lance nmap en mode visuel

$ zenmap

Affiche tous les sous-domaines pour un nom de domaine donné

$ dnsrecon -t std -d google.com

Énumère les adresses IPv6 d’un domaine

$ dnsdict6 google.com

Recherche des courriels associés à un nom de domaine

$ theharvester -d giditaldefence.ca -b google

-b : Sélectionne la cible de la recherche. Vos choix sont les suivants :

Bing, BingAPI, Google, Google-Profiles, Jigsaw, LinkedIn, People123, PGP, or All

Recherche des documents (doc, docx, pdf, pptx, xls, et xlsx) et tente d’extraire de l’information pertinente (noms d’utilisateurs, versions de logiciels, chemins, …)

$ metagoofil -d microsoft.com -t doc -l 25 -o microsoft -f microsoft.html

Détermine si un site Web utilise des balanceurs de charge (load balancer)

$ lbd google.com

Lance nmap avec l’exécution de script Lua sur une cible

$ nmap -sV –script=vulscan.nse mysite.ca

Introduction à Metasploit

La sécurité vous passionne? Poursuivez avec une introduction Metasploit et Metasploitable2.

Facebook Comments